Vol de données#

Introduction#

Pour voler vos données un attaquant a besoin de deux informations:

votre identifiant: Donnée publique, donc facile à trouver.

votre authentifiant: Donnée privée, il faut donc trouver un moyen de l'obtenir.

Hameçonnage#

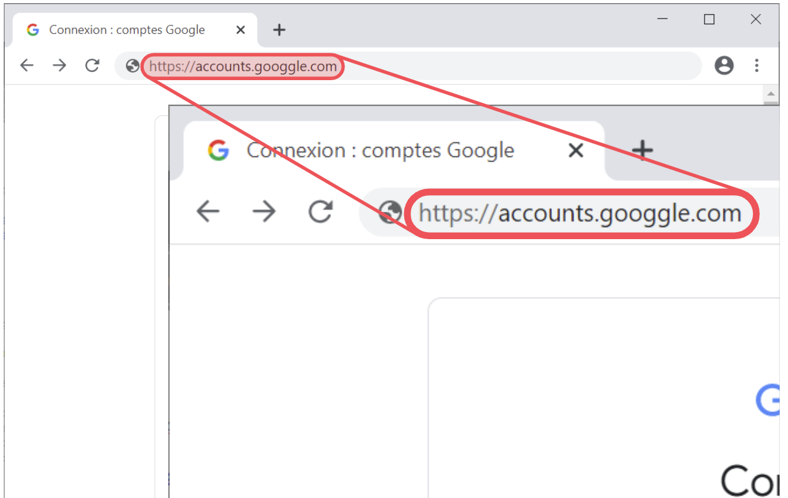

L'hameçonnage (ou phishing en anglais) est un type d'ingénierie sociale. La méthode consiste pour un fraudeur à usurper l'identité d'un tiers de confiance, comme une banque, une administration ou une entreprise, en reproduisant à l'identique son site web. L'objectif est de tromper la victime en lui faisant croire qu'elle se connecte à un site légitime afin de lui soutirer des informations personnelles telles que des identifiants, mots de passe, numéros de carte bancaire ou de passeport. Une fois ces données saisies sur le faux site, elles sont récupérées par le fraudeur, qui peut alors se connecter au véritable site avec les identifiants volés et accéder à des données confidentielles ou dérober de l'argent.

Exemple 2#

|

|

Comment se protéger?#

Lorsque vous recevez un mail ou un sms, vérifiez:

l'adresse de l'expéditeur

la cohérence du message (langue, formule d'appel, signature, etc.)

les liens:

Ne pas ouvrir les documents attachés suspects

Ne pas cliquer sur un lien sans vérifier l'adresse

Si vous vous êtes fait avoir, changez les mots de passe et/ou faites bloquer les comptes au plus vite.

Exercice 7#

Effectuez les quizz sur les pages suivantes:

Comment se protéger?#

Ne jamais communiquer, par oral ou par écrit, des mots de passe ou des codes.

Ne pas divulguer d'informations personnelles à des inconnus.

Ne rien faire sous pression et prendre le temps de réfléchir.

Ne laisser personne accéder à votre ordinateur.

En cas de doute, discutez-en avec des camarades, vos parents, vos enseignants, etc.